sql防注入系统,守护数据库安全的关键技术

时间:2024-11-27 来源:网络 人气:

SQL防注入系统:守护数据库安全的关键技术

一、SQL注入攻击概述

SQL注入攻击是指攻击者通过在应用程序的输入字段中注入恶意的SQL代码,从而欺骗数据库执行非预期的查询或操作。这种攻击方式具有隐蔽性强、攻击范围广、危害性大等特点,对数据库的安全构成严重威胁。

二、SQL注入攻击的类型

SQL注入攻击主要分为以下几种类型:

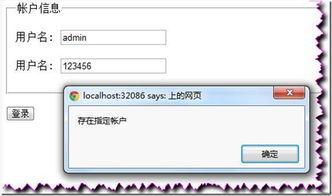

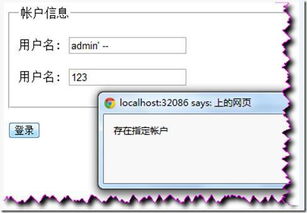

数字型注入:攻击者在输入参数中注入数字值,利用这些值来改变原始的SQL查询逻辑。

字符串注入:攻击者在输入参数中注入字符串,这些字符串可能包含特殊字符,如单引号、双引号等,用以关闭或修改SQL语句的结构,从而执行攻击者期望的命令。

联合查询注入(UNION注入):攻击者通过注入UNION语句,将自己构造的SELECT查询与原始查询的结果合并,从而获取额外的数据库信息。

布尔盲注:在无法直接观察到数据库返回结果的情况下,攻击者通过构造SQL语句,利用数据库的TRUE或FALSE响应来判断查询条件是否成立,从而间接获取数据库信息。

时间盲注:类似于布尔盲注,攻击者通过构造SQL语句引起数据库的延迟响应,根据响应时间来判断查询条件是否成立。

三、SQL注入攻击的危害

SQL注入攻击的危害主要体现在以下几个方面:

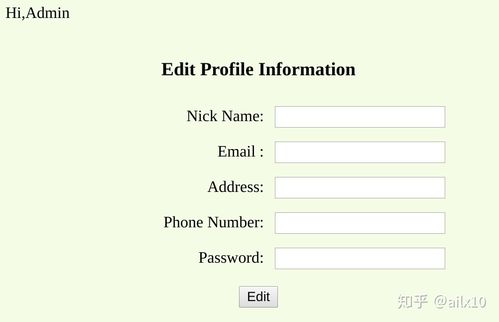

数据泄露:攻击者可以获取数据库中的敏感信息,如用户名、密码、身份证号等。

数据篡改:攻击者可以修改数据库中的数据,如删除、修改或插入数据。

系统瘫痪:攻击者可以通过SQL注入攻击导致数据库服务中断,影响企业正常运营。

经济损失:SQL注入攻击可能导致企业数据丢失、业务中断,从而造成经济损失。

四、SQL防注入系统的防御措施

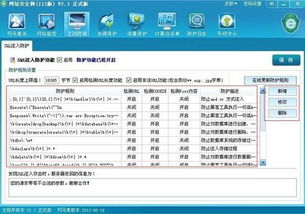

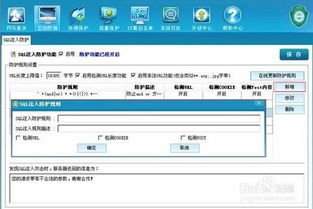

输入验证与过滤:对用户输入进行严格的验证和过滤,确保输入数据符合预期格式,避免恶意SQL代码的注入。

参数化查询:使用预编译语句或参数化查询,将用户输入与SQL语句逻辑结构分离,避免直接拼接SQL语句。

ORM框架:使用对象关系映射(ORM)框架,将数据库操作封装在对象中,减少直接与SQL语句交互的机会。

最小权限原则:为数据库用户分配最小权限,避免用户拥有过高的权限,降低攻击风险。

安全配置:对数据库进行安全配置,如关闭不必要的功能、限制远程访问等。

SQL注入攻击作为一种常见的网络安全威胁,对数据库安全构成严重威胁。了解SQL注入攻击的原理、类型、危害以及防御措施,有助于企业和组织更好地防范SQL注入攻击,保障数据库安全。在开发过程中,应遵循安全编码规范,采用有效的防御措施,构建安全的数据库应用。

SQL注入 数据库安全 防御措施 安全编码 ORM框架

相关推荐

教程资讯

教程资讯排行